![[レポート] VPC Lattice と PrivateLink を利用したクロス VPC リソースアクセス「Simplify cross-VPC resource access with PrivateLink and VPC Lattice」 #NET218](https://images.ctfassets.net/ct0aopd36mqt/3IQLlbdUkRvu7Q2LupRW2o/edff8982184ea7cc2d5efa2ddd2915f5/reinvent-2024-sessionreport-jp.jpg?w=3840&fm=webp)

[レポート] VPC Lattice と PrivateLink を利用したクロス VPC リソースアクセス「Simplify cross-VPC resource access with PrivateLink and VPC Lattice」 #NET218

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

AWS re:Invent 2024 で公演された「AWS re:Invent 2024 Simplify cross-VPC resource access with PrivateLink and VPC Lattice (NET218-NEW)」セッションのレポートします。

個人的な見どころ

意訳すると以下の感じなのですが、複数のチームが絡む仕事だとみんなが忙しい現実を踏まえ、各チーム間で連携や調整するのは大変と冒頭がありました。

セキュリティチームが新しい要求を出せば、それをネットワークチームとアプリケーションチームで連携して対応しなくてはなりません。同様にアプリケーション側の変更があれば、セキュリティチームにも連絡して、またネットワークチームにも依頼してといった具合に、様々なチームが関わる必要があります。理想的にはそれでも良いのですが、現実はどのチームも忙しく、手続きや調整が思うように進まないことが多いです。

re:Invent 2023 で VPC Lattice ローンチ時の説明でも似たようなニュアンスの説明がありました。アプリケーションチームと、ネットワークチームが連携しなくても、アプリケーションチームが VPC Lattice を利用することで VPC 間通信が容易になるというお話でした。

引用: VPC間通信ができる新サービスVPC Lattice。ん?似たようなサービス他にもなかったっけ? サービスを一度整理してみましょう - Speaker Deck

今回のセッションでは、ローンチ時のメッセージは紹介されていませんでしたが、ネットワーク部分が抽象化されており、アプリ開発者でも設計、構築が容易という観点でセッション動画をご覧になられると良いのではないでしょうか。

セッション動画

セッション概要

セッション概要の機械翻訳です。

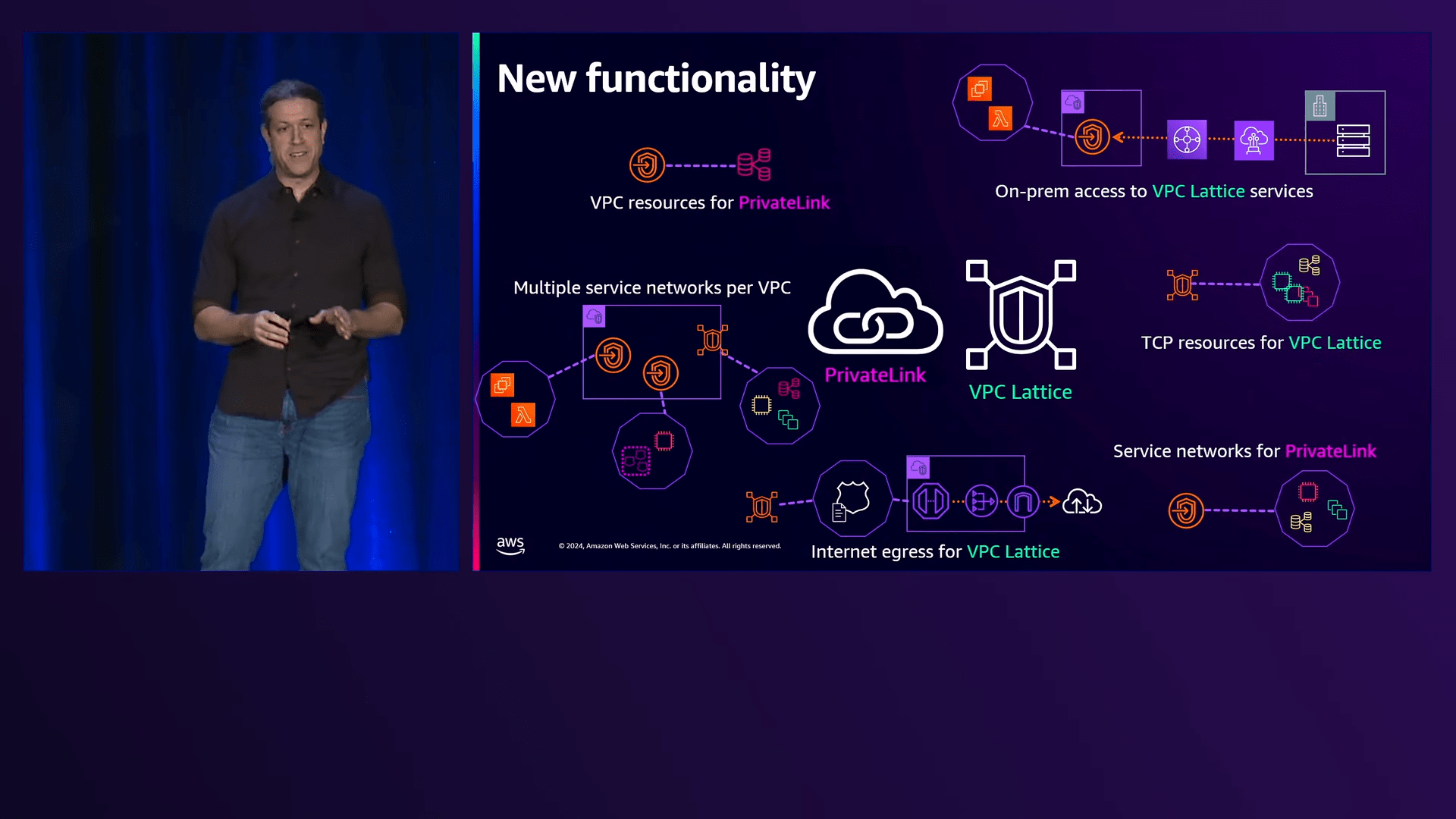

AWS PrivateLinkとAmazon VPC Latticeの新しいイノベーションが、リソースエンドポイントとサービスネットワークを使用して、ネットワーク境界を越えてデータベースやクラスタなどのVPCリソースへのプライベートアクセスをどのようにサポートするかを学びます。 このセッションでは、PrivateLinkとVPC Latticeを使用して、スケールでのサービスとデータリソースのプライベート接続を簡素化する新機能について学びます。 これまでクラウドでは利用できなかった、VPCやアカウントの境界を越えたリソースの共有やオンプレミスでのアクセスを可能にする方法をご覧ください。 また、大規模な企業ネットワーク、ISVパートナーとの接続、AWSサービスなどのユースケースについても解説します。

セッション内容

このセッションでは、AWS PrivateLink と VPC Lattice の新機能の解説が中心です。リソースゲートウェイや、リソースエンドポイント、サービスネットワークエンドポイントといった新登場リソースを中心にセッション中で特に強調されていたポイントをまとめます。

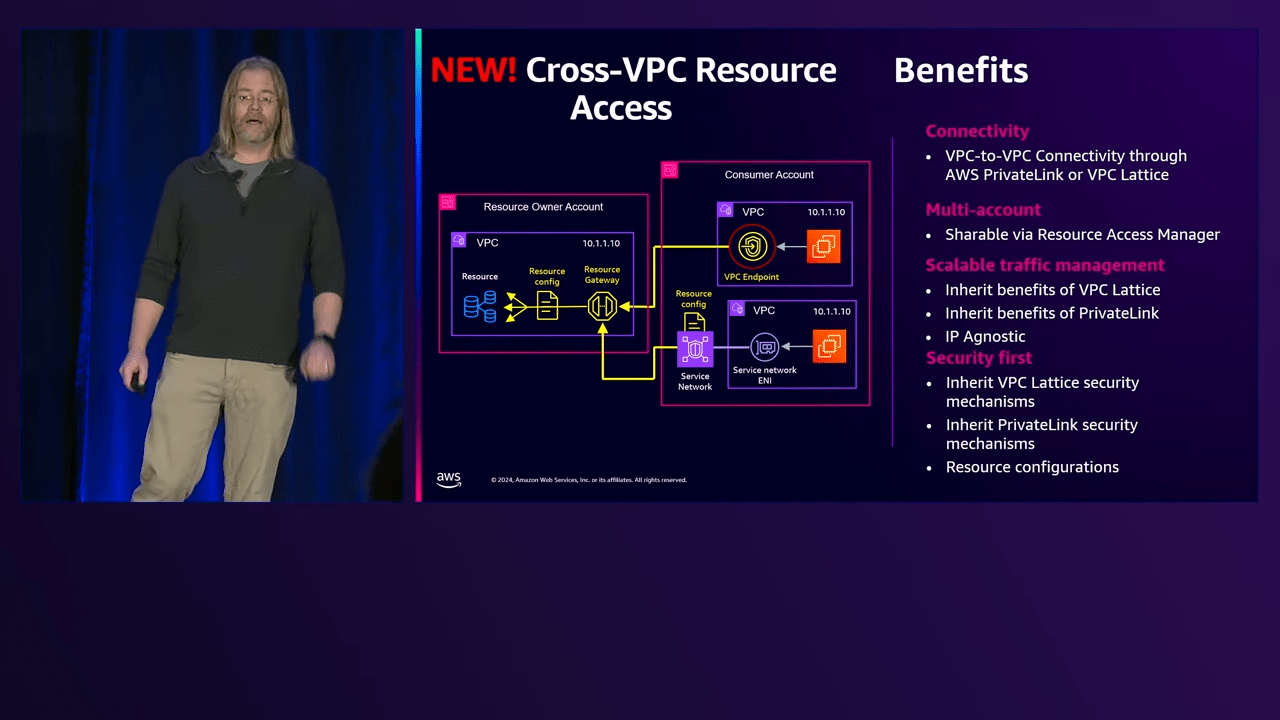

Cross-VPC Resource Access の概要

- 従来の VPC 間接続(Transit Gateway や VPC Peering など)では、VPC 同士を直接つなぐため、IP アドレスやルーティング設定など管理が煩雑になりがち

- 新機能「Cross-VPC Resource Access」により、VPC 内の個々のリソース(EC2、RDS、クラスタ、オンプレミス接続リソースなど)を必要な単位で共有可能に

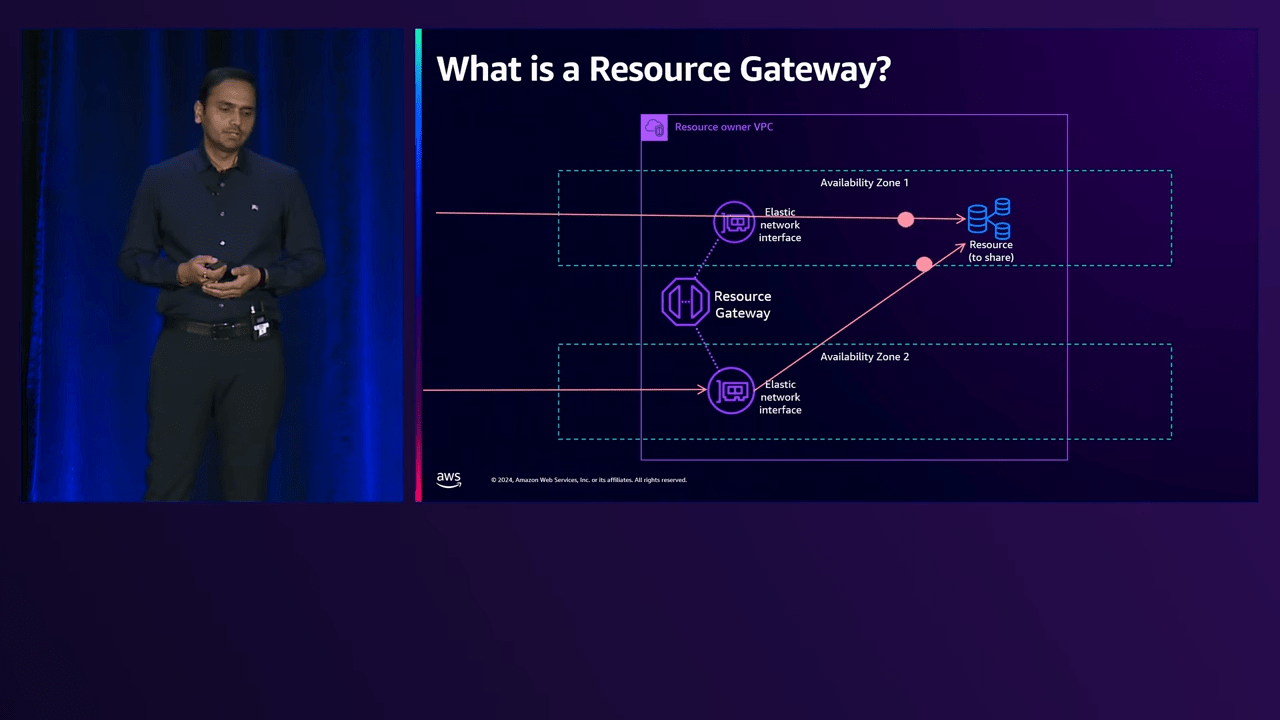

リソースゲートウェイ

- プロバイダ側の VPC(リソースを共有する宛先側)で作成する新しいゲートウェイ

- VPC への通信の入り口として振る舞い、共有するリソース(例: EC2 インスタンスや RDS など)にトラフィックを届ける

- 1 つの VPC に対し通常は 1 つ作ればよく、複数リソースを共有する場合も同じ Resource Gateway を使い回せる

- AZ ごとに ENI を持ち、セキュリティグループで制限が可能

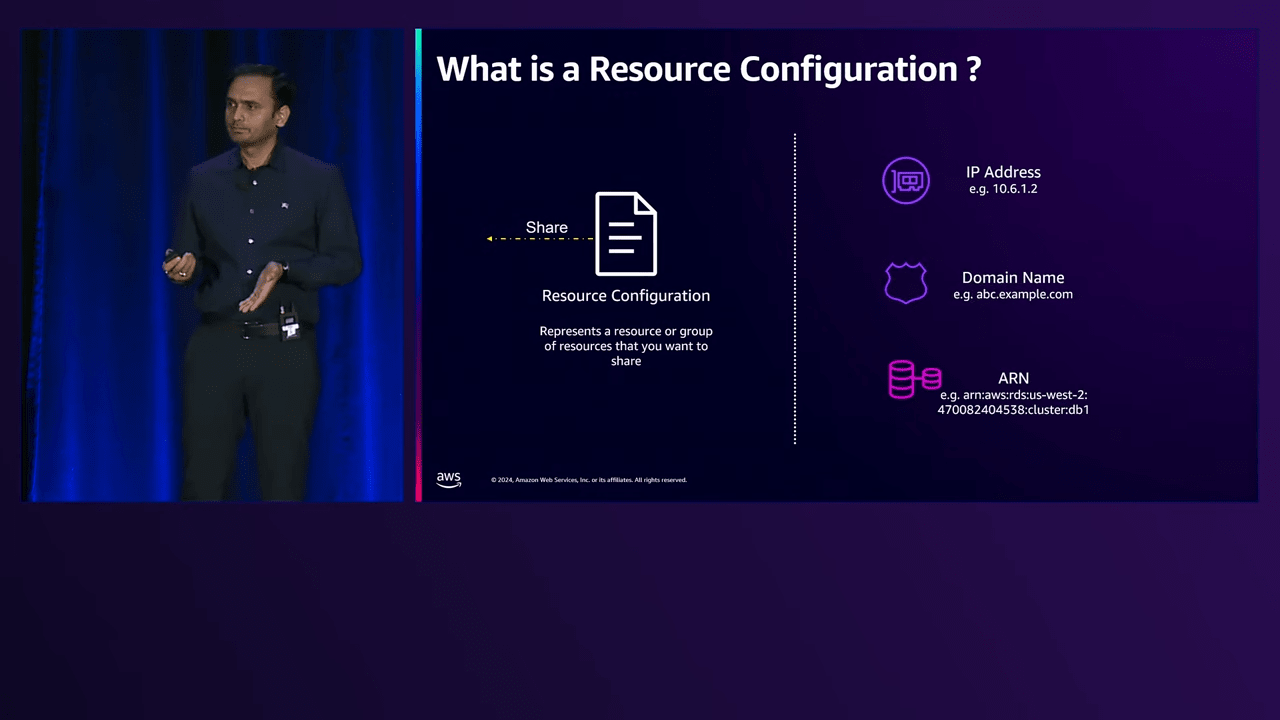

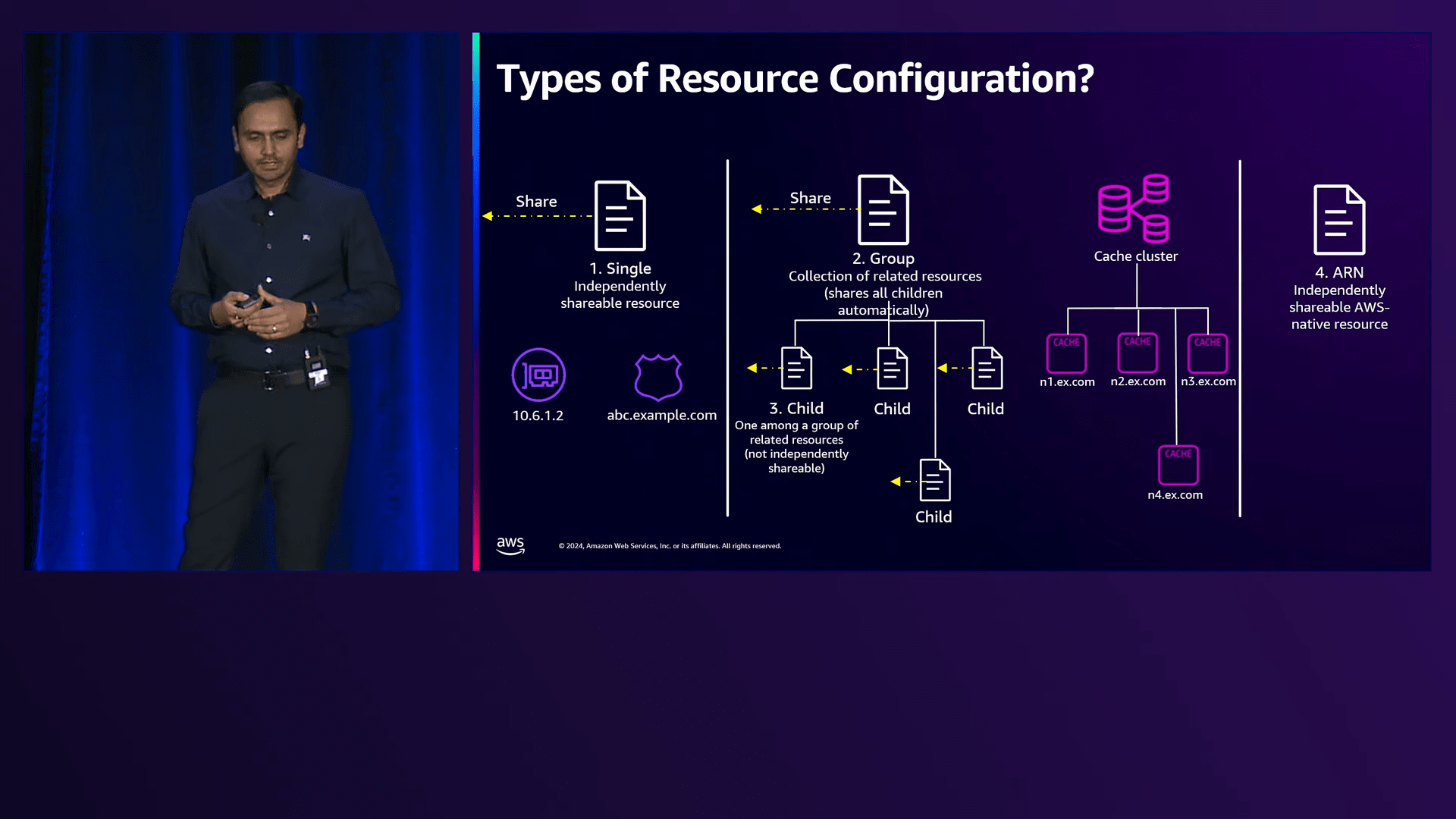

リソースコンフィギュレーション

- 実際に共有したいリソースを論理的に定義するための設定情報

- ひとつのリソースを指定する「Single Resource」のほか、複数のノードを含むクラスターなどをまとめて指定できる「Group Resource」、ARN 指定で RDS を共有できる「ARN Resource」が用意されている

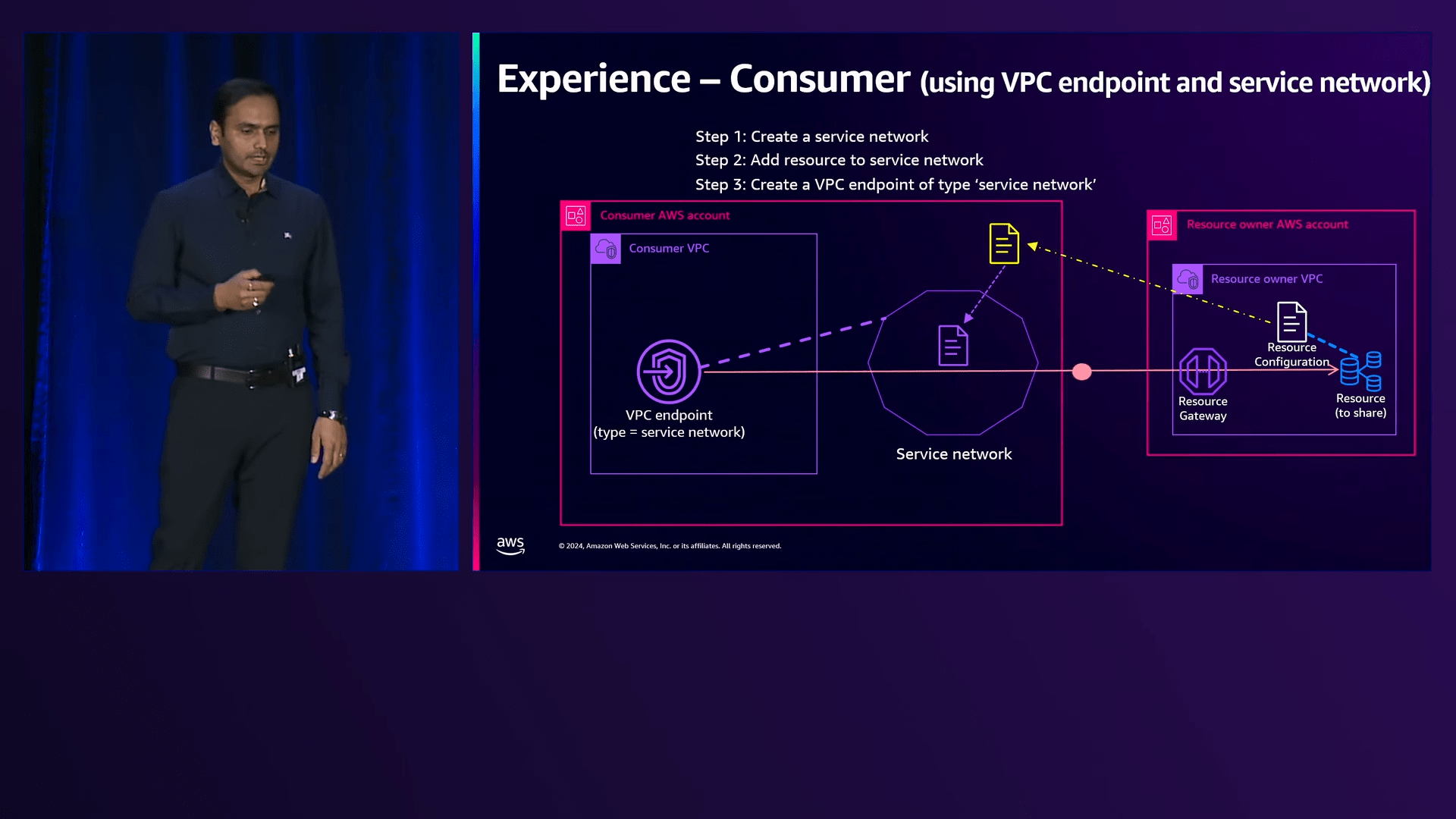

リソースエンドポイント

- コンシューマ側の VPC(リソースを利用したい側)で作成し、特定の 1 つのリソースにアクセスする用途向け

- 複数のリソースへアクセスケースだと、コンシューマ側の VPC に複数のエンドポイントを作る必要がある

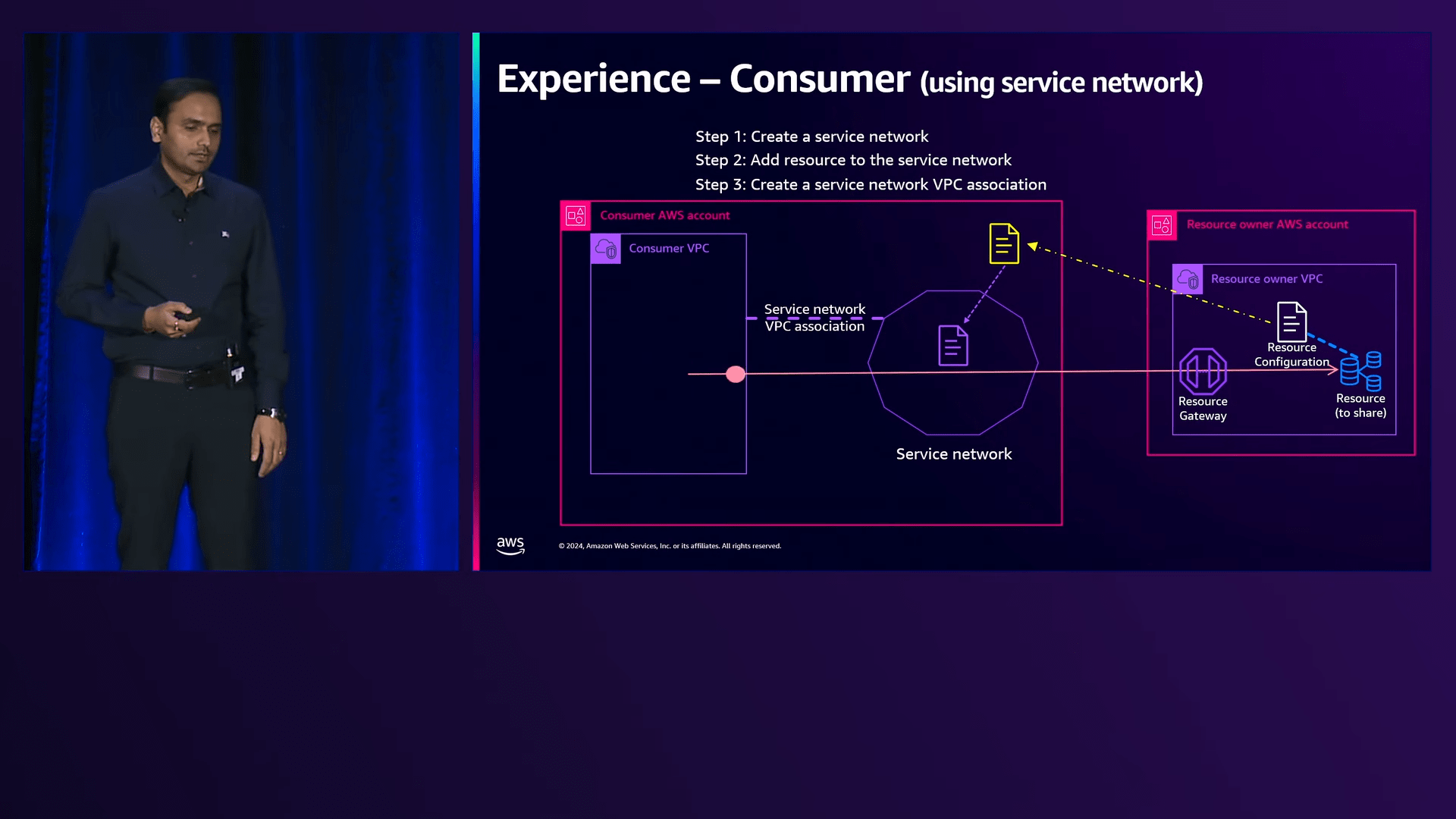

サービスネットワークエンドポイント

- サービスネットワークエンドポイントを使うと、ひとつの VPC エンドポイントで複数のリソース(あるいはサービス)にアクセスできる

- VPC を サービスネットワークに関連付ける「VPC アソシエーション」は、VPC が 1 つのサービスネットワークとだけ接続できる方法

- 同じく複数リソースにアクセスできる

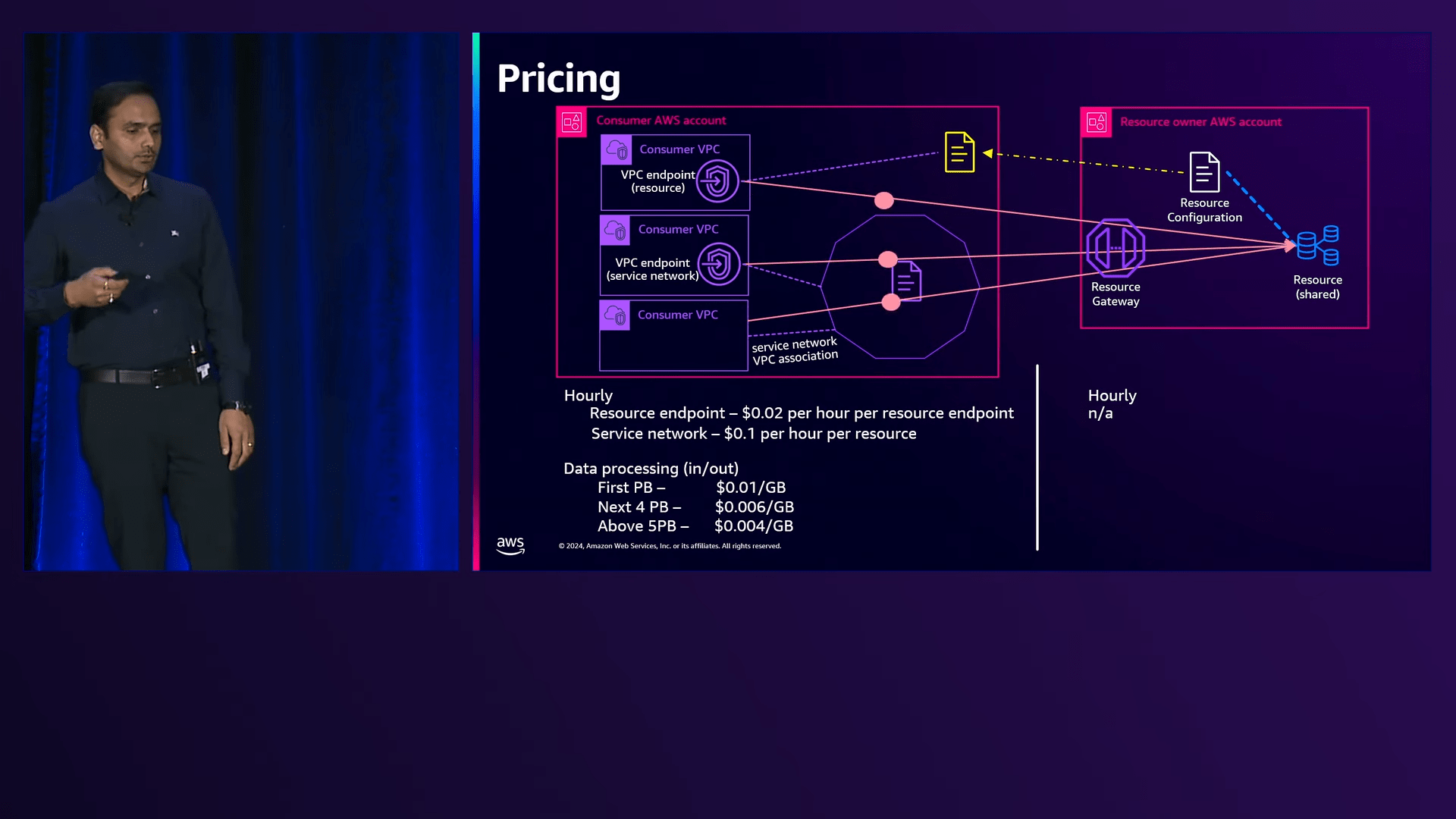

価格体系

- プロバイダ側(リソースを共有する VPC)には時間料金なし

- コンシューマ側(リソースを利用する VPC)はリソースエンドポイント($/h)やデータ処理料金が発生する

- サービスネットワークを利用する場合は、関連付けたリソース分だけ時間課金が発生し、通信量に応じたデータ処理課金も発生する

まとめ

- Cross-VPC Resource Access により、VPC 境界をまたぐリソース単位の共有が可能に

- Transit Gateway や VPC Peering の複雑さを減らせる新たなオプションとして期待

- パートナー製品や EventBridge・Step Functions など AWS サービスへの適用も進み、多様な接続形態をシンプルに構築できる

おわりに

アップデート紹介記事や、VPC Lattice のアップデートを紹介するオフラインイベントの登壇で資料作りの際の 1 次ソースとしてお世話になったセッション動画でした。

- [アップデート] Amazon VPC Lattice が TCP 接続に対応し、VPC 内の幅広いリソースへアクセスができるようになりました | DevelopersIO

- 「Amazon VPC Lattice 最新アップデート紹介」というタイトルで re:Growth 2024 札幌 に登壇しました #regrowth_sapporo #AWSreInvent | DevelopersIO

アップデートから日も経ち、より詳細な解説もあります。興味をもった方はご覧いただくとよろしいかと思います。